Apple bugün popüler bir marka. Sadece siz yakınınızdaki Starbucks veya Kahve Dünyası’nda MacBook’u ile çalışan birkaç kişi gördüğünüz için değil. Kurumsal dünyada da artık çok popüler. Firmalarda Mac dalgası xCode kullanmak isteyen developer’lar ve kişisel olarak Mac satın alan üst yönetim kademesi ile başladı ve hızla yayıldı. Bunun yanısıra kurumsal karar vericilerin iPhone veya iPad için ikna edilmeleri bile gerekmedi.

90’lı ve 2000’li yıllarda böyle değildi tabi. Apple’ın yine bir kurumsal pazarı vardı. Ama bu pazar Microsoft’un kurumsal pazarından biraz farklıydı. Bir şirket, Mac’leri kullanıyorsa çok büyük ihtimalle reklam ajansı, yayıncılık veya medya sektörlerinde hizmet gösteriyordu. Bununla beraber, bu alanların dışında kalan tüm şirketler de halihazırda Microsoft’un Windows’unu kullanıyordu. Microsoft da 2000’lerin başlarında sunucu tabanlı Active Directory yapısı ile ağ üzerindeki Windows cihazları tek bir domain altından yönetmeye başlamıştı. Ki bu da kurumsal dünyanın tam istediği bir şeydi.

Apple, 90’ların sonu, 2000’lerin başı itibarıyla yönünü tüketici elektroniği alanına çevirdi. Önce iMac, iPod ve bir süre sonra da iPhone, iPad vb bu dönemin ürünleridir. Bununla birlikte 90’ların sonlarında MacOS X Server isimli bir işletim sistemi daha geliştirdi ve sunucu servisleri alanına girdi. İlerleyen yıllarda xServe ve xServe Raid isimli donanım ürünleri de MacOS X Server ürün ailesini tamamlayacaktı. Hatta bu ürünler ülkemizde bile kendilerine kullanım alanı bulabildi. Apple’ın sunucu ürünlerine ilişkin bilgi edinmek isterseniz Apple Sunucu Sistemlerinin Kısa Tarihi isimli makalemizi okuyabilirsiniz.

Apple’ın MacOS X Server‘ı, Active Directory benzeri bir domain yapısı olan Open Directory‘i kullanıyordu. Ama sorun şu ki, 2000’li yıllarda Apple’ın kurumsal pazarı diye bir şey yoktu. Bu nedenle Active Directory ve Microsoft sunucu yazılımları bugüne kadar ulaştı. Ama MacOS X Server da, Open Directory de tarih oldu.

Apple’ın kurumsal pazarda hiç varlık gösterememekten, kurumsal şirketler için bile bir arzu nesnesi haline dönüşmesi bir günde olmadı elbette. Bunun çeşitli evreleri var. Bugünkü Platform SSO’ya gelinceye kadar geçtiğimiz aşamalara bir bakalım.

Faz 1: Mac’lerin lokal hesaplar ile kullanımı

Apple’ın kurumsal dünyada herhangi bir varlık gösteremediği 90’lı yıllar ve 2000’lerde tüm Mac kullancıları, bilgisayarlarını lokal hesaplar üzerinden kullanıyordu. Bildiğiniz gibi, yeni bir Mac satın alıp Setup Assistant adımlarını ilerlettiğinizde bir adet kullanıcı hesabı oluşturmuş olursunuz. Bu ilk Admin yetkili hesap, bilgisayarı kullanan tek hesap olarak kalır çoğu kez.

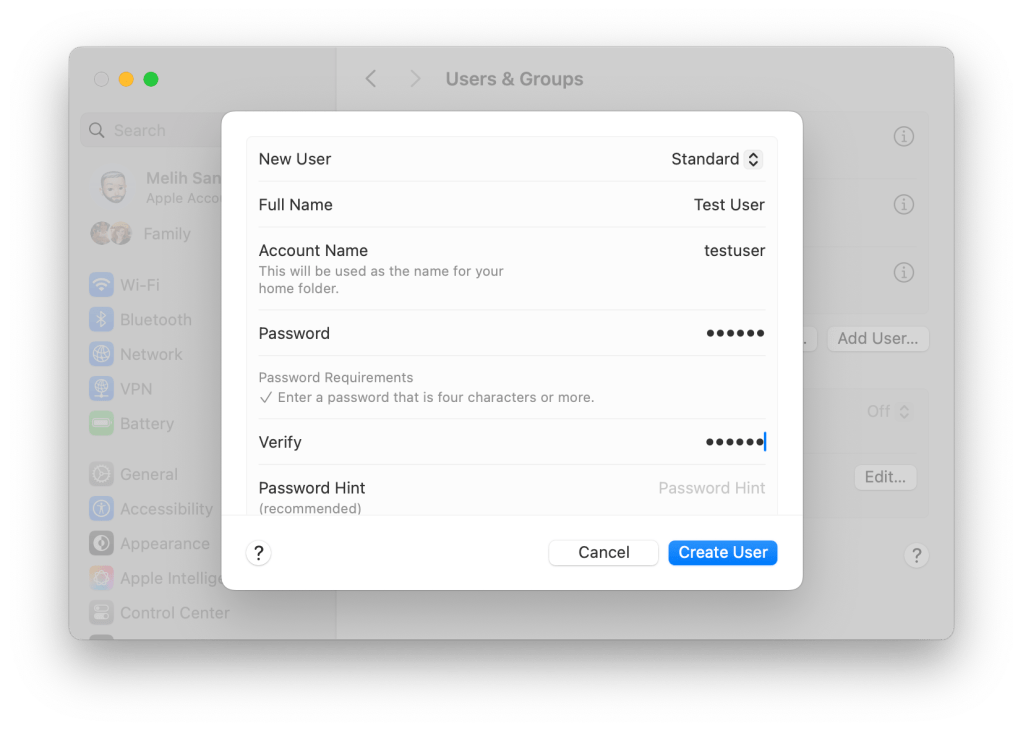

90’lı ve 2000’li yıllarda Mac’lerin daha yoğun olarak kullanıldığı üniversiteler ve reklam-yayıncılık kuruluşlarında bile bir tane Admin hesap ve bir tane de Standart hesap oluşturulur ve öyle kullanılırdı.

Aslına bakacak olursanız, bir merkezi yönetim sistemine bütçe ayırmak istemeyen küçük çalışma grupları için bu kullanım, hala tercih edilebilir bir seçenektir. Hala lokal hesaplar ile hayatına devam eden kurumlar bulunuyor.

Faz 2: Active Directory Bind

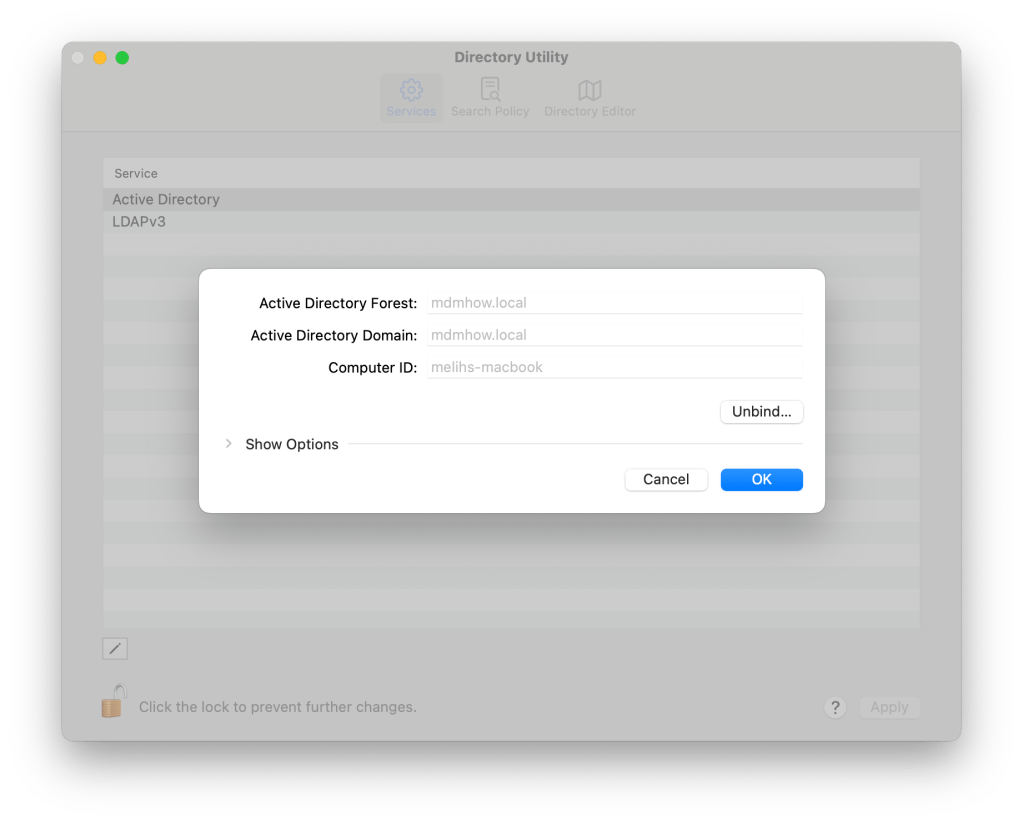

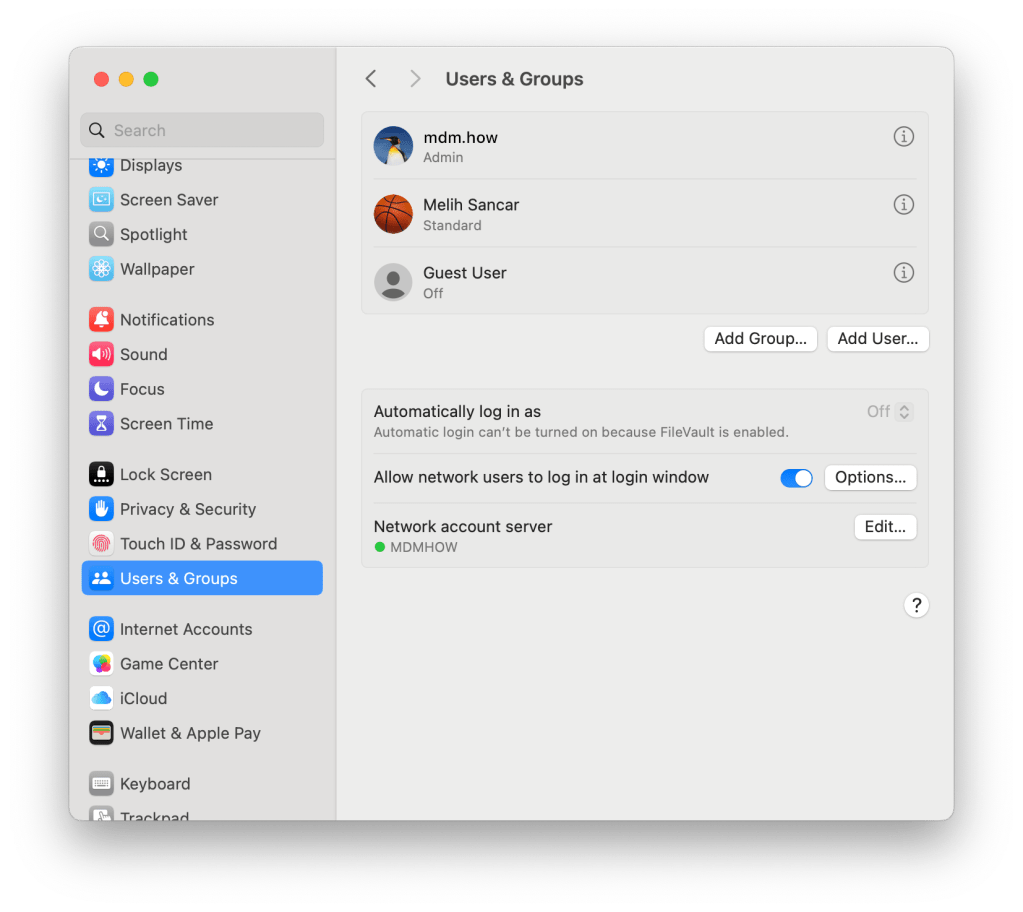

Microsoft Active Directory‘nin popülerleşmesi sonrasında MacOS X Panther (10.3) sürümünden itibaren işletim sisteminin içine Directory Utility uygulaması eklendi ve Mac’ler Active Directory domain’lerine eklenebilmeye başladılar. Bugün de biz herhangi bir Mac’i bir AD ortamına manuel olarak veya bir MDM profili aracılığıyla bind edebiliyoruz. Bunun sonucunda Mac kullanıcıları AD üzerinde tanımlı hesap bilgilerini kullanarak bilgisayarlarına giriş yapabiliyorlar.

Basitçe System Settings > Users & Groups bölümünden Network Account Server seçeneğinin hemen yanında bulunan Edit butonuna (kullandığınız versiyona göre Join de olabilir butonun ismi) tıklayarak süreci başlatabilirsiniz. Açılan ekran Directory Utility uygulamasına bir bağlantı içerir. Open Directory Utility komutunu verebilirsiniz. Okumakta olduğunuz bu makale zaten mevcut içeriği ile çok uzun olacağı için bu yöntemi burada adım adım anlatmayacağım ama temel olarak Active Directory sunucunuzun adresi ve AD üzerindeki bir Admin kullanıcının bilgileri ile Mac’inizi AD’ye Bind edebilirsiniz. İsterseniz hesap bilgilerinin cache’lenmesi için Mobile Account seçeneğini de aktif hale getirebilirsiniz. Böylece on-prem AD sunucunuzda kaydı bulunan şirket dışındaki kullanıcılar, bilgisayarlarına herhangi bir yerden login olabilirler.

Mac’leri Active Directory Domain‘lerine ekleme yöntemi halen kullanılabilecek bir seçenek olmasına karşın, beraberinde bazı sorunlar doğurabiliyor. İsterseniz bunu biraz açalım.

Yeni satın alınmış ve Setup Assistant ile kurulumu yapılmış bir Mac’imiz olduğunu varsayalım. Setup Assistant’ın bilgisayar hesabı oluşturma adımına geldiğinizde kullanıcı adı ve şifre belirlersiniz. Oluşturduğunuz şifre, bilgisayarınıza giriş yapabileceğiniz Admin kullanıcısının şifresidir. Ama bununla beraber, oluşturulan bu şifre, aynı zamanda Keychain veritabanını da korumak için kullanılır. Siz bilgisayara giriş için kullandığınız şifreyi değiştirdiğinizde (dikkat, sıfırladığınızda demiyorum) otomatik olarak Keychain şifresi de bununla senkronize olarak değişmiş olur.

Ama şifrenizi unutursanız ve sıfırlamak durumunda kalırsanız o zaman durum değişiyor. Şifrenizi sıfırladığınızda da sadece bilgisayara giriş için kullandığınız Login şifrenizi sıfırlamış olursunuz. Keychain parolası onunla birlikte senkronize olmaz. Bilgisayara giriş yapabilirsiniz belki, ama Keychain veritabanına kaydedilmiş öğelere elveda diyerek yeni bir Keychain açarak hayatınıza devam edersiniz.

Konunun Active Directory ile ilgili olan kısmına geliyorum. Bir kullanıcı, şifresini unuttuğunu belirterek AD Admin’inden şifre sıfırlama talep ettiğinde bu şifre AD üzerinden kolayca sıfırlanabilir. Kullanıcı da yeni şifresi ile örneğin Outlook Web Access‘e ve birçok yere erişebilir. Ancak bilgisayarına giriş yapmaya çalıştığında bilgisayardaki şifresi AD şifresi ile senkron olmamıştır. Ve bilgisayara giriş yapamaz.

Bu ve bunun gibi nedenler nedeniyle artık AD Bind seçeneği, Apple ekosisteminde pek kullanılmayan, tercih edilmeyen bir yöntem haline gelmiş durumda. Diğer birçok MDM çözümünün aksine Microsoft Intune içinde Mac’leri AD domain’lerine bind etmek için kullanılabilecek hazır bir profil vb bulunmuyor. Eğer bunu yapmak isterseniz Apple Configurator veya iMazing Profile Editor gibi uygulamalar ile konfigürasyonunuzu hazırlayıp Intune’a yükleyerek Mac kullanıcılarına dağıtabilirsiniz.

Faz 3: Enterprise Connect

Birçok teknoloji firmasının kendi ürünleri ile ilgili kullanıcılara yardımcı olan birinci seviye destek ekipleri bulunur. Ancak bu ücretsiz destek ekipleri ile çözemediğiniz durumlar için o üreticinin Professional Services olarak adlandırılan ücretli hizmetlerinden satın alabilirsiniz. Böylece örneğin kullandığınız MDM çözümü ile ilgili olarak üreticinin atadığı bir mühendis, sizin derdiniz ile ilgili olarak çalışır.

Apple’ın da bir Professional Services ekibi var. Aslında tek bir ekip de değil, farklı coğrafyalar için farklı ekipler bulunuyor. Bu ekipler kurumsal Apple projelerinizi gerçekleştirebilmeniz için size (ücreti mukabili) yardımcı oluyorlar. APS servisleri ile ilgili bilgi almak için bu adresi ziyaret edebilirsiniz.

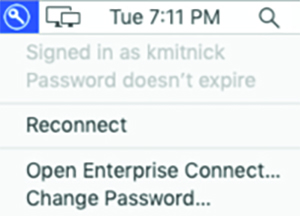

Enterprise Connect, Apple Professional Services ekibinin gerçekleştirdikleri projelerde kullanabilmeleri için hazırlanmış bir uygulamadır. Peki ne iş yapar? Mac’lerin Active Directory‘ye Bind edilmiş olmasından bağımsız olarak On-Prem AD ortamı ile Mac’leri konuşturur. Bunun için macOS’ın dahili Kerberos istemcisini kullanır. Her kullanıcının geçerli bir Kerberos TGT‘si alabilmesini sağlar.

Mac’in AD’ye dahil edilmiş olmasını şart koşmaz ve lokal hesaplar ile de çalışarak onların parolasını AD parolaları ile senkronize eder. Kullanıcılara parola yenileme zamanı yaklaştığında bildirim gönderir. Ve Menü barına eklenen küçük bir uygulama üzerinden kullanıcıların AD parolalarını değiştirebilmelerini sağlar.

Enterprise Connect artık sonlandırıldı. Yerini macOS Catalina (10.15) sürümünden itibaren aşağıdaki satırlarda değindiğim Kerberos SSO Extension‘a bıraktı. Ama kullanıldığı dönemde de genel halka açık bir uygulama değildi. Sadece APS ekibinin gerçekleştirdiği projelerde kullanılabilsin diye hazırlanmıştı.

Bu uygulamanın dağıtımı biraz kapalı devre gittiği için kullandığınız MDM çözümünün içinde Enterprise Connect‘i konfigüre edebilmek için herhangi bir bölüm bulamazsınız. Konfigüre etmek için, birçok alanda yapıldığı gibi mobileconfig belgeleri kullanılır. Profile Creator uygulamasında Enterprise Connect’i kolayca konfigüre edebilmeniz için bir payload bile bulunuyor. Ame tekrar edeyim, artık bu tür bir uygulama yok.

Faz 4: Kerberos SSO / Extensible SSO

Enterprise Connect uygulaması, yerini macOS Catalina sürümünden itibaren MDM ile yönetilebilen yeni bir yapıya bıraktı. Apple’ın Extensible Enterprise Single Sign-On Framework ismini verdiği bu yapı, çeşitli IdP vendorlarında tutulan kimlik doğrulama bilgilerinin sistemlerimiz ile konuşabilmesini sağlıyor. Bu konuda aşağıdaki Apple Developer sunumunu izlemenizi önerebilirim.

Kullanıcıların bilgisayara IdP bilgileri ile giriş yapabilmeleri için ve giriş yaptıktan sonra çeşitli uygulamalara ve kaynaklara erişebilmeleri için iki ayrı SSO eklentisi kullanmak mümkün. Bunlardan biri Kerberos SSO, diğeri Extensible SSO‘dur.

Kerberos SSO

Enterprise Connect‘in tam muadili olarak sayılabilecek Kerberos SSO eklentisi kullanıcıların AD hesapları ile Mac’lerine login olabilmelerini sağlar. Eğer ortamınızda bir on-prem Active Directory sunucusu bulunuyorsa:

• Mac’leri Active Directory domain’lerine dahil etmeden yönetmek

• Kullanıcıların lokal hesapları ile AD hesap şifrelerini eşlemek

• Şifre değişiklik zamanları ile ilgili bildirimler göndermek

• Doğrudan Mac üzerinden AD şifresini değiştirebilmelerini sağlamak

gibi işlemler için Kerberos SSO eklentisini kullanmalısınız. Kerberos SSO eklentisi ve nasıl kullanılacağına ilişkin Apple’ın dokümantasyonuna bu adresten ulaşabilirsiniz.

Microsoft Intune üzerinden Kerberos SSO konfigürasyonu yapmak istediğinizde Settings Catalog üzerinden Authentication başlığı altından Extensible Single Sign On Kerberos başlığını kullanabilirsiniz.

Extensible SSO

Kullanıcılarınızın Active Directory hesapları ile Mac’e login olmaları ile işiniz bitmiş olmuyor. Kullanıcıların erişecekleri bütün uygulamalar ve servisler için ayrı ayrı kullanıcı adı ve parola girmeleri konusunu da çözmüş olmalısınız. Extensible SSO eklentileri bize bunu sağlıyor. Kullanıcı bir kere authentication adımını geçtikten sonra örneğin Microsoft Teams‘e de, herhangi bir kurumsal CalDav servisine de otomatik olarak giriş yapmış oluyor.

Extensible SSO konfigürasyonunun temel olarak iki ayrı kullanımı bulunuyor. Redirect ve Credentials. Bu ayrım, kullanıcılarınızı eriştirmek istediğiniz uygulama ve servislerin nerede bulunduğuna göre değişkenlik gösteriyor. Eğer kullanıcılarınızın erişeceği servisler çoğunlukla bulut servisleri ise bunlara OIDC, OAuth veya SAML2 gibi yöntemler ile erişmeleri gerekiyorsa Extensible SSO eklentisini Redirect yöntemi ile konfigüre etmeniz gerekiyor. Kullanıcı herhangi bir uygulamaya erişmek istediğinde, bu talep SSO Extension tarafından IdP’ye iletilecek ve oradan gelen cevap ile uygulamaya erişim yetkilendirilecektir.

Eğer erişilecek servisler de on-prem ise o zaman tercih edilebilecek yöntem Credentials olmalıdır. Bu şekilde alınan bir Kerberos Ticket‘ı ile intranet portallarına, kurumsal dosya paylaşım ortamları ve yazıcılar gibi kaynaklara erişim olanağı olacaktır.

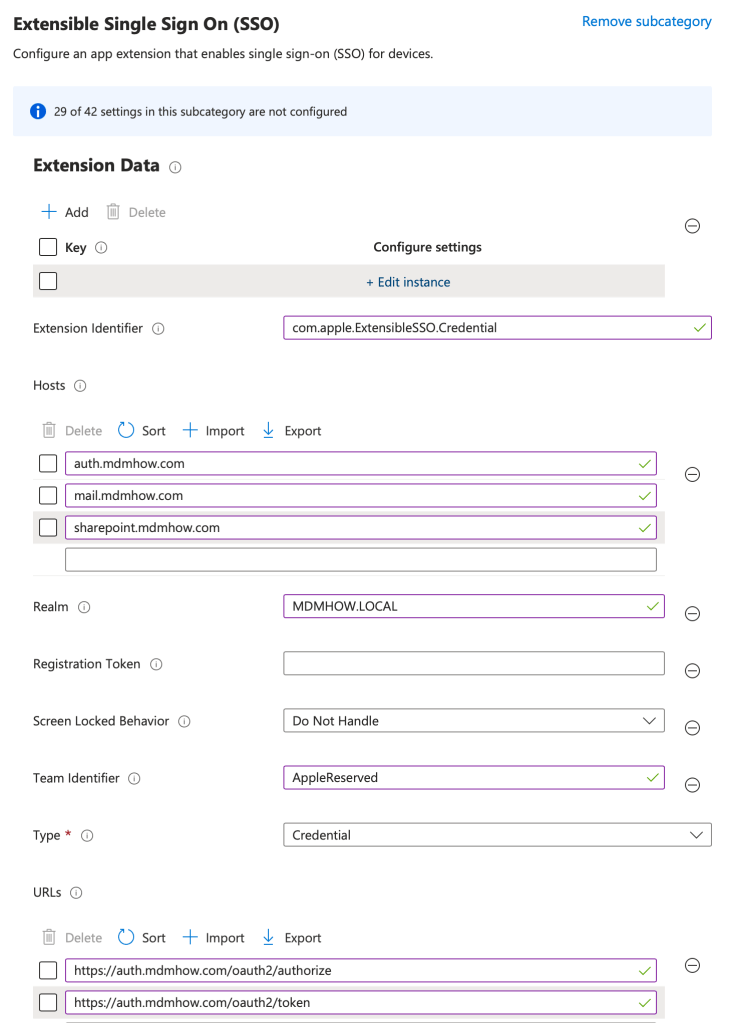

Microsoft Intune üzerinden Extensible SSO konfigürasyonu yapmak istediğinizde Settings Catalog üzerinden Authentication başlığı altından Extensible Single Sign On başlığını kullanabilirsiniz.

Faz 5: Makalenin assolisti, Platform SSO

Yazı biraz uzun oldu farkındayım. Ama asıl konuya daha yeni gelebildik. Eğer bu satıra kadar uyuyakalmadıysanız veya telefonunuzu elinize alıp Instagram Story‘lerine veya TikTok‘a dalmadıysanız sizi tebrik ediyorum. 🎉

Çok kısa bir özet geçeyim. Bu özet, aynı anda PSSO kullanımını da diğer seçeneklerin arasında bir yere oturtmuş olacak.

• Eğer tek bir adreste faaliyet gösteren 5 kişilik bir şirketin cihazları için bir çözüm arıyorsanız, aramayın. Lokal kullanıcılar ile kullanın geçin. Bazı temel cihaz güvenlik adımlarına dikkat ederek ilerleyebilirsiniz.

• Eğer bir on-prem Active Directory‘nin bulunduğu bir kurumda bulunan küçük bir Mac ekibiniz varsa ve bu kullanıcıların bilgisayarları AD’ye manuel olarak bind edilmişlerse şimdilik o şekilde devam edebilirler. Dikkat etmeniz gereken en önemli nokta, parola değişim zamanları olmalıdır.

• Eğer bir on-prem Active Directory‘nin bulunduğu bir kurumda bulunan küçük bir Mac ekibiniz varsa ve bu kullanıcıların bilgisayarlarına AD bilgileri ile giriş yapabilmeleri için bir çözüm arıyorsanız Kerberos SSO eklentisi sizin işinizi görecektir. Kerberos SSO eklentisine ek olarak Extensible SSO eklentisini de kullanarak kullanıcılarınızın çeşitli kaynaklara otomatik giriş yapabilmelerini sağlayabilirsiniz.

Nihayet Platform SSO

Platform SSO, bu kavram karmaşasına bir son vermek ve güce dengeyi getirmek için Apple tarafından geliştirildi. Yukarıdaki satırlarda da okuduğunuz gibi kullanıcıların Mac’e giriş yapabilmeleri için ayrı bir konfigürasyon; Mac’i kullanırken tüm kurumsal kaynaklara ve uygulamalara tek bir şifre ile erişebilmeleri için ayrı bir konfigürasyon yapmamız gerekiyordu. Platform SSO, bu ikisini birleştirdi. Tek konfigürasyon ile hem kullanıcıların IdP bilgileri ile Mac’e giriş yapabilmelerini sağlayabiliyor, hem de kurumsal kaynaklara erişim için yetkilendirmeyi yapabiliyoruz.

PSSO, macOS Ventura ile birlikte kullanıma sunuldu. Sonraki macOS sürümlerinde de yeni özellikler eklenmeye devam edildi. Ki macOS Tahoe ile eklenenlere aşağıda değineceğim.

Microsoft, Entra ID‘si ile PSSO‘yu ilk entegre eden IdP oldu. Arkasından Okta Desktop Password Sync ile takip etti. Diğer tüm IdP‘ler sırayla bu yeni ve modern eklentiyi destekleyeceklerdir.

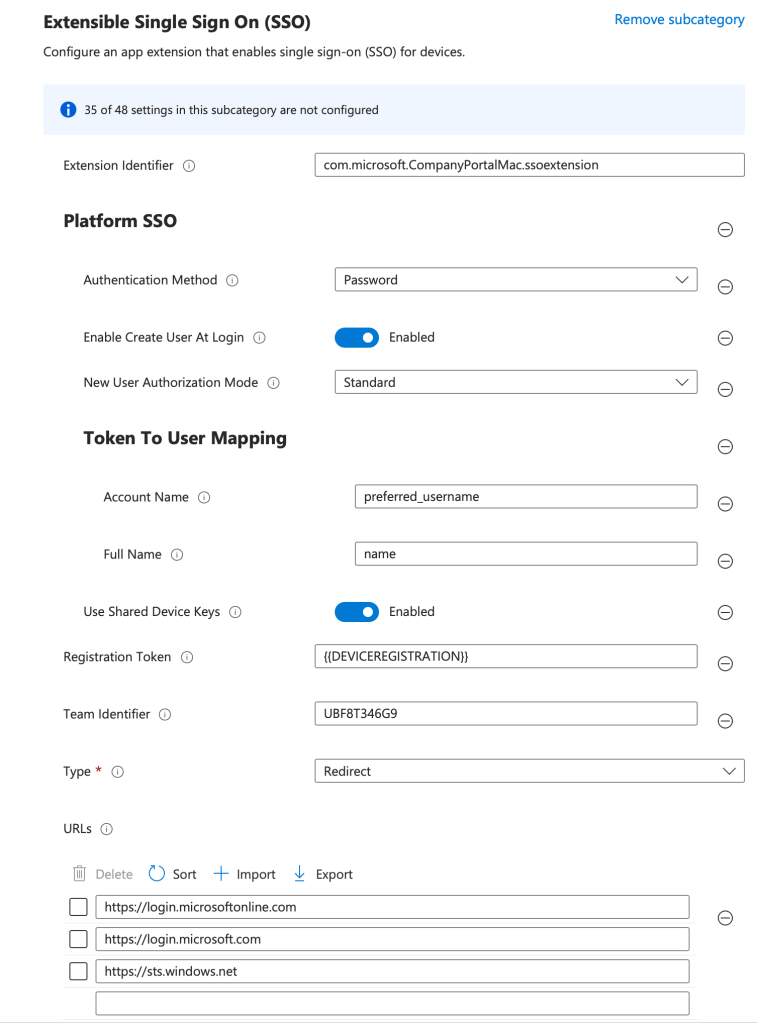

Platform SSO konfigürasyonu genellikle birçok MDM’de Extensible SSO konfigürasyonu içinde yer alır. Bu bağlamda Microsoft Intune üzerinden de Platform SSO konfigürasyonu yapmak istediğinizde Settings Catalog üzerinden Authentication başlığı altından Extensible Single Sign On başlığını kullanabilirsiniz. Platform SSO, Extensible Single Sign On içinde ayrı bir kategori olarak bulunur. Platform SSO için aşağıdaki ekran görüntüsünde göründüğü gibi bir konfigürasyon yapıp kullanıcılara gönderebilirsiniz. Bu konfigürasyon ayarlarının birçoğu Microsoft’un bu makalesinden geliyor.

Kurum içi hesap yönetimi konusundaki tercihlerinize bağlı olarak özellikle Authentication Method bölümünde değişiklikler yapabilirsiniz. Bu alanda 3 adet seçeneğiniz bulunuyor.

Password:

Bu seçenek, kullanıcılarınızın bilgisayarlarında bulunan lokal hesapların şifrelerini Entra ID’de tanımlı olan şifreleri ile eşlemek için kullanılır. Kurumunuzun parola politikaları doğrultusunda yapılan değişiklikler doğrudan kullanıcı parolalarını etkiler. Kullanıcı hesap ismi olduğu gibi bırakılır ve sadece parola senkronize edilir. Kullanıcı Touch ID gibi biyometrik tanımlama özelliklerini kullanabilir. Ama elbette her restart sonrasında yeniden Entra ID parolasının girilmesi gerekir. Ki bildiğiniz gibi bu durum aslında lokal hesaplar için de geçerli.

Kullanıcı gerektiğinde Entra ID parolası yerine lokal hesabı oluştururken kullandığı parolasını da kullanabilir. FileVault disk şifrelemesi ilk parolaya bağlı olduğu için o parola cihazdan silinmiş olmaz.

Secure Enclave:

Daha önce duymamış olabilirsiniz. Secure Enclave, iPhone 5s ve sonraki tüm modeller ile Touch Bar‘a sahip ilk MacBook Pro’lardan sonraki tüm Mac modellerinde (ve tabi ki diğer Apple donanımlarında da) kullanılan bir donanım bileşenidir. Bu bileşen, cihazlarımızda kullandığımız biyometrik verileri (parmak izi ve yüz gibi) saklar. Biyometrik verilerin yanısıra Secure Boot tercihleri, FileVault anahtarları gibi veriler de Secure Enclave isimli bu alanda saklanır.

Bu yöntem tercih edildiğinde lokal kullanıcı adı ve şifresi değiştirilmez. Herhangi bir şifre gerektiren uygulama veya web kaynağına erişim istendiğinde Entra ID parolası yerine Secure Enclave alanında saklanan kriptografik bir anahtarı kullanır. Bu yöntemin kullanılmasındaki temel amaç, MFA (Multi Factor Authentication) yöntemini öne çıkararak parola kullanımının önüne geçmektir.

Smart Card:

Authentication yöntemi olarak kullanıcının elinde bulunan bir akıllı kart içinde tanımlı olan sertifika ile PIN numarasının kullanılabileceği bu yöntem de tıpkı Secure Enclave’de olduğu gibi parola kullanımın önüne geçmek için tasarlanmıştır. PSSO konfigürasyonu öncesindeki lokal kullanıcı adı ve parolası değiştirilmeden korunmuş olur.

Bu üç Auth yöntemi ile ilgili bir karşılaştırma tablosuna bu adresten ulaşabilirsiniz. Microsoft’un makalesinde önerilen yöntemin Secure Enclave olduğu yazılı olsa da ülkemizdeki IT Admin’lerinin önceliği Password Authentication olacaktır. Kullanıcıların hatırlaması gereken parola sayısını azaltmak ve kullanıcıların Mac’lerine Entra ID parolaları ile giriş yapabilmelerini sağlamak bu tercihin nedeni olarak yazılabilir. Hemen yukarıda verdiğim Microsoft makalesinde bulunan karşılaştırmadan da görebileceğiniz gibi Secure Enclave ve Smart Card Authentication yöntemlerinde lokal hesabın parolasının Entra ID ile senkronize edilmesi yönünde bir kullanım bulunmuyor.

Konfigürasyonu dağıttıktan sonra nasıl çalışıyor?

İsterseniz bundan sonra iki farklı senaryo üzerinden ilerleyelim:

1. Aktif olarak kullanımda olan cihazlar

2. Sıfırdan kurulum yapılacak cihazlar

Kullanımda olan cihazlar (Device Enrollment)

Bir Mac daha önce açılmış, bir kullanıcıya verilmiş ve halen kullanımda ise o cihazı sıfırlamadan bir MDM’e kayıt edebilirsiniz. Bu kayıt yönteminin ismi MDM üreticisine göre isim değiştirebiliyor. Ama Apple’ın verdiği isim Device Enrollment. Süreç hemen hemen her MDM çözümü için benzerdir. MDM sunucunuz genellikle bir URL üzerinden kayıt linki sağlar. Kullanıcı o linke girer ve MDM Enrollment Profile‘ı indirir. Admin yetkisi ile profili System Settings üzerinden yükler ve cihaz ilgili MDM’e kayıt edilmiş olur.

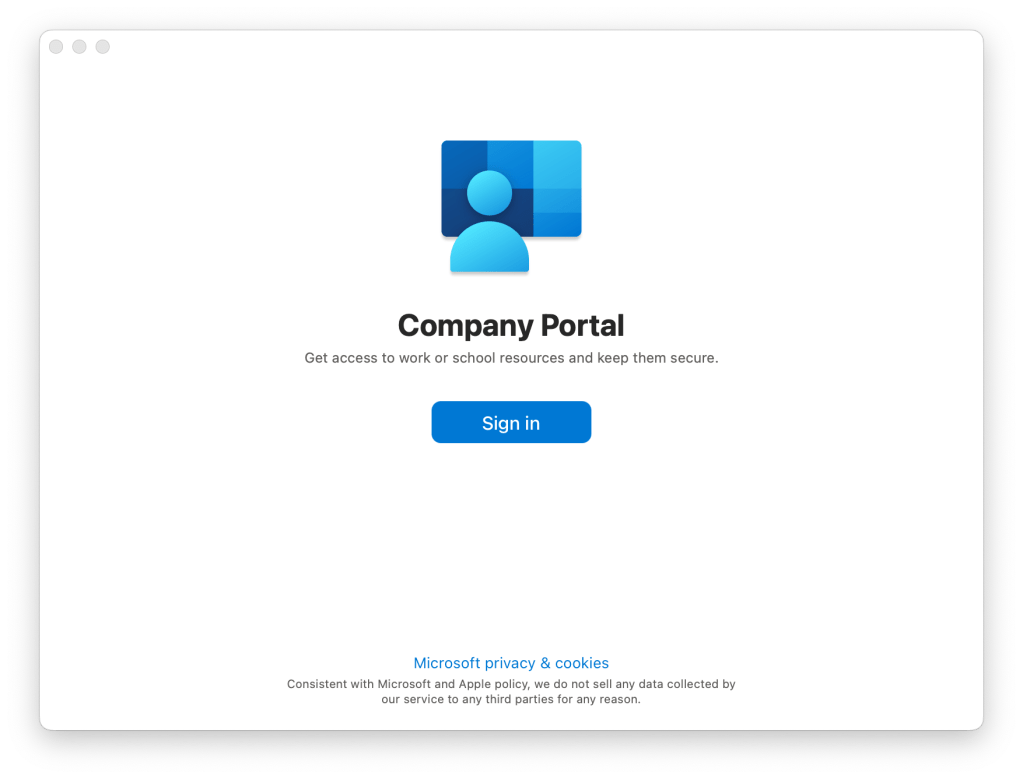

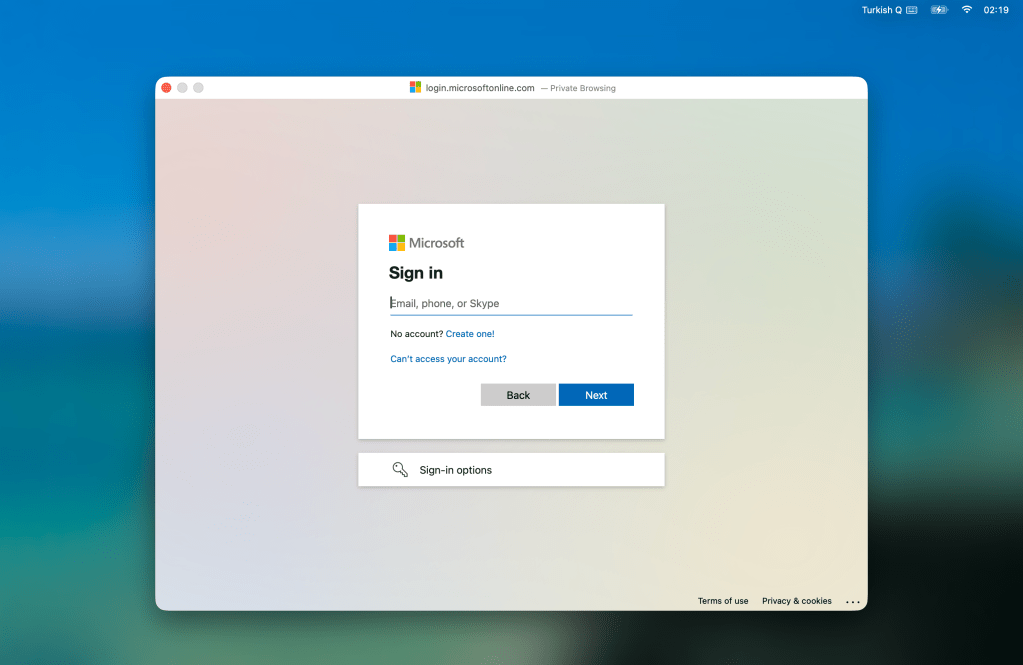

Intune özelinde bunu yapmanın yolu manuel olarak Company Portal uygulamasından geçiyor. Microsoft bize bir URL vermiyor ama bunun yerine Company Portal uygulamasını kullanmamız gerektiğini söylüyor. Company Portal uygulamasını bu adresten indirebilirsiniz. İndireceğiniz yükleyici .PKG formatında gelecektir ve bunu bilgisayara kurmak için Admin yetkisine ihtiyacınız olur. Kurulum tamamlandıktan sonra ilk açılışta kullanıcının karşısına Entra ID’de tanımlı olan kullanıcı bilgilerini girmesi gereken bir ekran gelir.

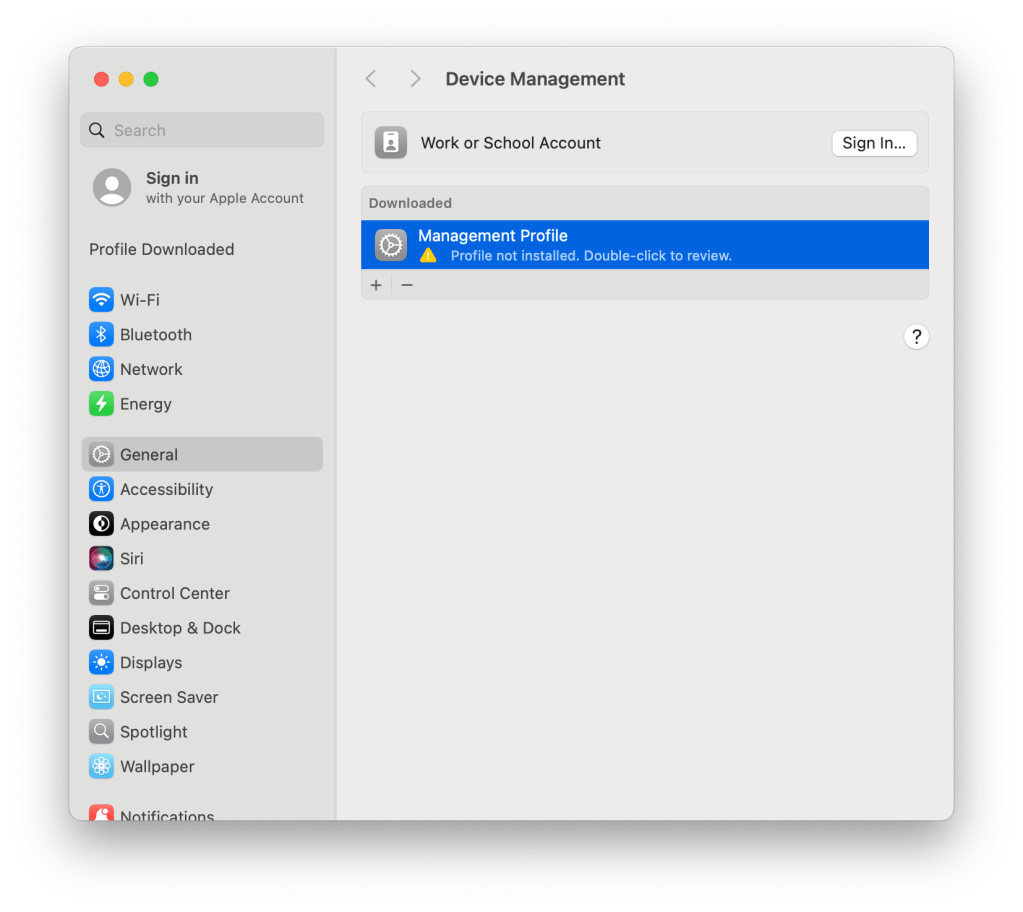

Bir sonraki adımda Company Portal ekranında Begin ile başlayan bir ekran gelir karşınıza. Bu, yukarıda anlattığım MDM kayıt profilini Company Portal üzerinden indirme işleminin ilk adımıdır. Begin butonuna tıklayın, bir sonraki adımda bir MDM aracılığı ile kurumunuzun sizin cihazınızda yapabileceği ve yapamayacağı işlemlere ilişkin bir bilgilendirme görebilirsiniz. Continue butonuna ve sonrasında Download butonuna tıklayarak kayıt profilini indirebilirsiniz. Profil indikten sonra aşağıdaki gibi bir Profile Downloaded uyarısını görürsünüz. İşlemin bundan sonraki kısmına System Settings üzerinden devam edebilirsiniz.

System Settings uygulamasında General > Device Management bölümüne gittiğinizde karşınıza yüklenmeyi bekleyen kayıt profilini çıkar. Üzerine iki defa tıklayarak yükleme işlemini başlatın ve gerektiği noktada Admin şifrenizi girin. Kayıt profilinin yüklenmesi sonrasında yönetilen cihazlara gönderilmek üzere hazırlanmış olan tüm profiller ve uygulamalar otomatik olarak gelecektir. Daha önceden yukarıda belirttiğim ayarlar ile Platform SSO konfigürasyonunu da yaparak tüm cihazlara gönderdiyseniz otomatik olarak yüklenecek profiller arasında PSSO da gelir.

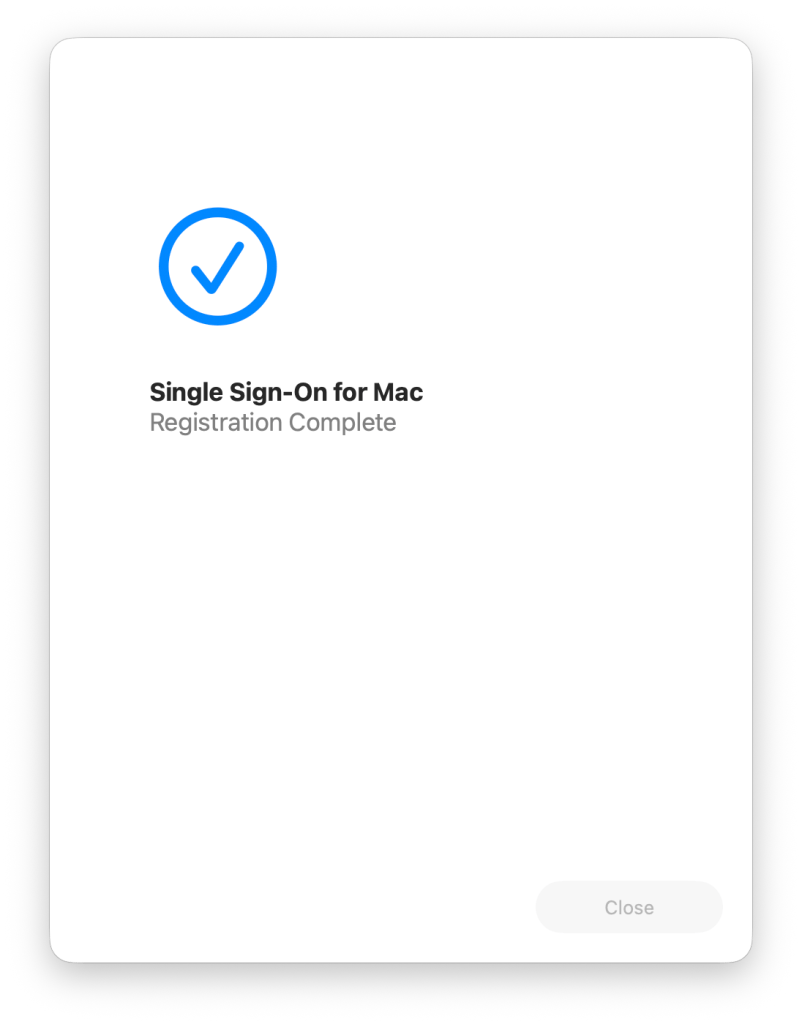

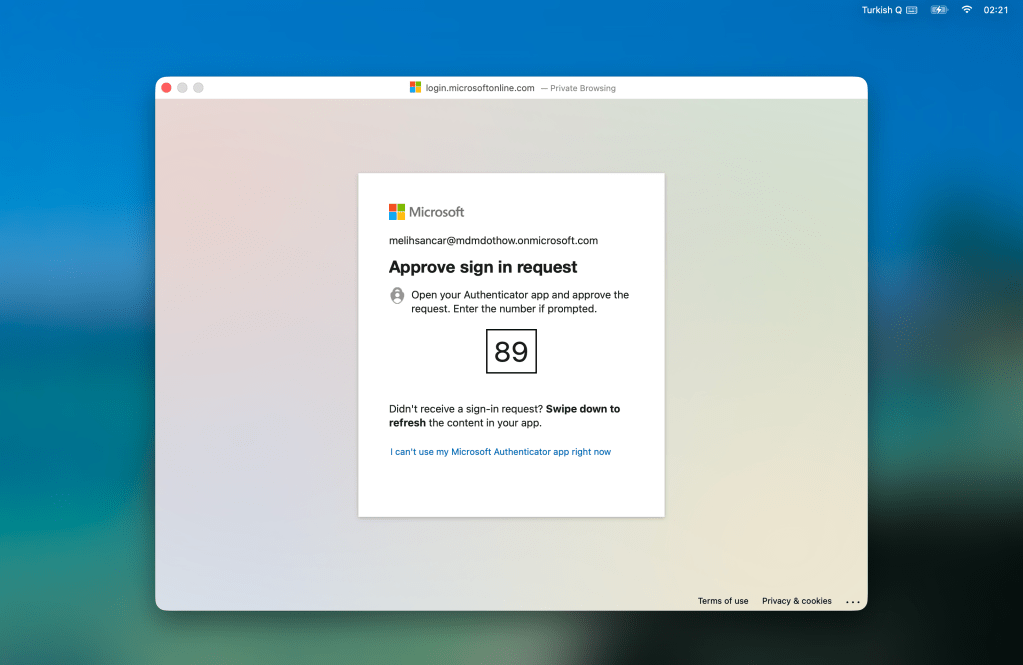

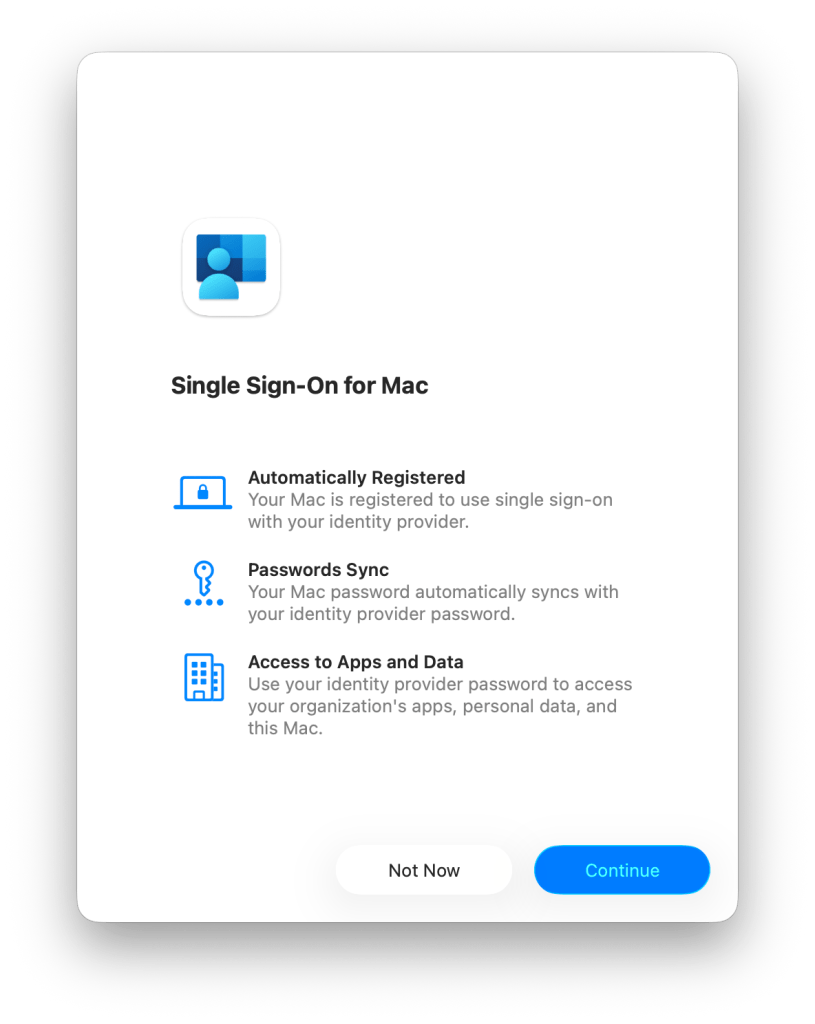

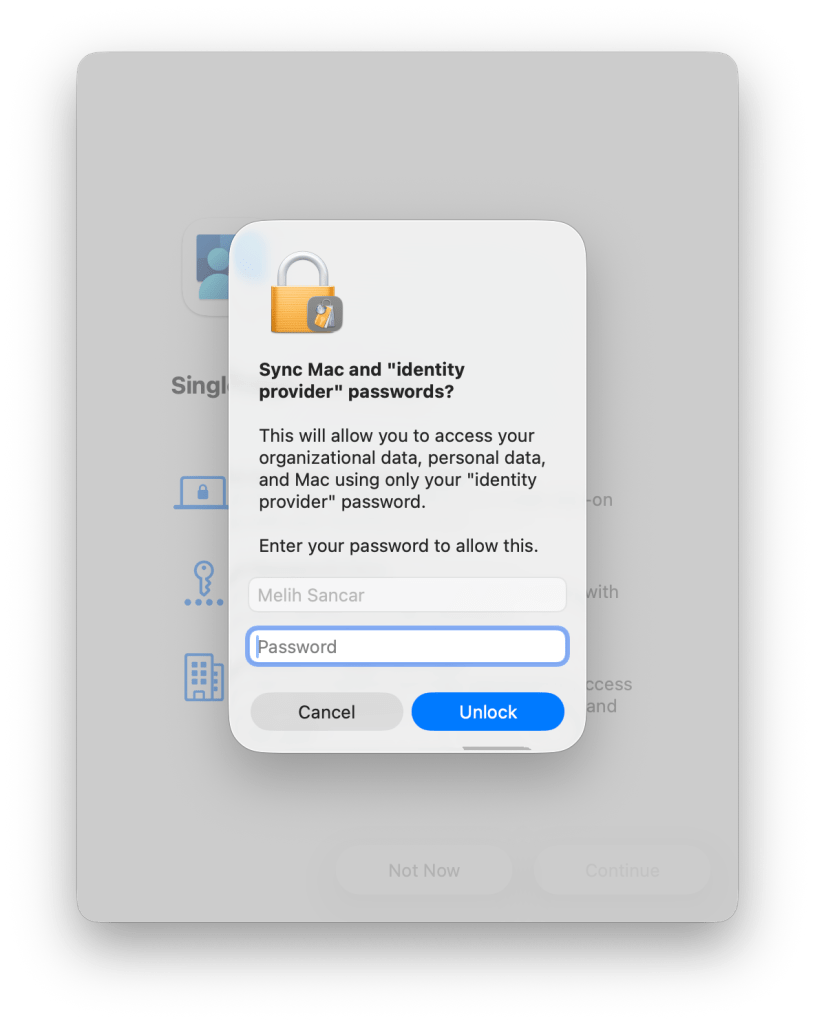

Yönettiğiniz cihazlar bu konfigürasyonu aldıklarında aktif olarak oturum açılmış olan kullanıcının karşısına Registration Required isminde bir bildirim gelir. Kullanıcı bu bildirime tıkladığında Single Sign-On for Mac isimli bir sayfa açılır. Önce lokal hesabının şifresini, sonra da Entra ID‘de tanımlı olan kullanıcı adı ve parolasını girdiğinde mevcut lokal kullanıcı, Entra ID‘deki kullanıcı bilgileri ile eşlenmiş olur. Kullanıcı Entra ID şifresini girdikten sonra MFA için Microsoft Authenticator ile de doğrulama yapılması gerekecektir.

Sıfırdan kurulacak cihazlar (Automated Device Enrollment)

Eğer kullanıcılarınız henüz cihazlarını teslim almadıysa MDM’e otomatik kayıt için Automated Device Enrollment yöntemi kullanılabilir. Bu yöntemi kullanabilmek için Intune’u bir MDM Server olarak Apple Business Manager ile konuşturmalı ve akabinde yöneteceğiniz cihazları ABM içinden Intune’a assign etmelisiniz. Eğer daha önce Intune ile Apple Business Manager’ı birbirlerine bağlamadıysanız önce Microsoft Intune ile DEP hesabı bağlama makalemizi okuyabilirsiniz.

Apple Business Manager’a Devices bölümünde listelenen ve MDM sunucu olarak Intune’a assign edilmiş cihazlar ilk açılışta kayıt profilini Intune’dan çekerler. Bunun için de öncesinde Intune üzerinde bir Enrollment Profile hazırlamış olmanız gerekir. Bu işlemi yapmak için Intune Admin Portal‘da Devices > macOS > Enrollment > Enrollment program tokens bölümüne girmeniz ve daha önceden belirlemiş olduğunuz DEP kayıt profilini seçmeniz gerekmektedir. Bu profili seçtikten sonra açılan sayfada Profiles bölümünden + Create butonuna tıklayarak MDM kayıt profili ayarlarınızı yapabilirsiniz.

Intune üzerinde kayıt profili ayarları ayrı bir makalenin konusu. Ama kısaca oradaki ayarları açıklayacak olursak, dikkat etmeniz gereken üç ana başlık bulunuyor. Management Settings, Setup Assistant ve Account Settings.

Management Settings başlığı altından kayıt sırasında User Affinity seçenekleri ile kullanıcı Authentication‘u yaptırıp yaptırmayacağını belirleyebilirsiniz. Bu işlem bilgisayarın ilk kurulumu sırasında Entra ID bilgilerini ister ve aktif bir hesap bilgisine sahip olmayan biri tarafından cihaz (sıfırlansa bile) aktive edilip açılamaz. Ayrıca MDM kayıt profilinin kullanıcı tarafından silinememesi için kilitleme işlemi de Management Settings altında bulunur.

Setup Assistant başlığı altından bir Mac’in ilk kurulumu sırasında geçilen adımlardan hangilerinin kullanıcıya gösterileceğini ve hangilerinin gizleneceğini seçebilirsiniz. Zero Touch Deployment yöntemi ile cihaz dağıtıyorsanız ilk kurulum sırasında kullanıcıların kendileri ile ilgisiz ekranları görmesinin önüne geçecektir bu işlem.

Account Settings başlığı altından da IT yönetiminin kullanımı için gizli bir Admin hesabı oluşturmak, son kullanıcının kullanımı için bir lokal hesap oluşturma işlemini otomatik olarak yapmak, bu hesap türünü (Standart veya Admin) seçmek, User Affinity‘de doldurulan bilgiler ışığında kullanıcı adının otomatik olarak doldurulmasını sağlayabilirsiniz.

IT yönetiminin kullanacağı gizli Admin kullanıcının şifresi bu alandan belirlenmez. LAPS ile otomatik olarak döndürülen bir şifre oluşturulur ve bu şifre Intune içinde cihaz kayıtları içinden görülebilir.

Automated Device Enrollment yöntemi ile PSSO’yu kullanmak için şu üç koşulun yerine getirilmiş olması gerekiyor:

• Apple Business Manager üzerinden cihazın atamasının Intune’a yapılmış olması

• Intune’da bir Enrollment profili oluşturulmuş olması

• PSSO konfigürasyonunun hazırlanmış ve cihaza gönderilmiş olması

Bu koşullar yerine getirildiyse cihazın ilk açılışı sırasında Setup Assistant ekranları arasında Microsoft Sign-in ekranı gelecektir. Kullanıcı bu alana giriş bilgilerini yazdıktan ve MFA onayını verdikten sonra kayıt işlemi devam eder.

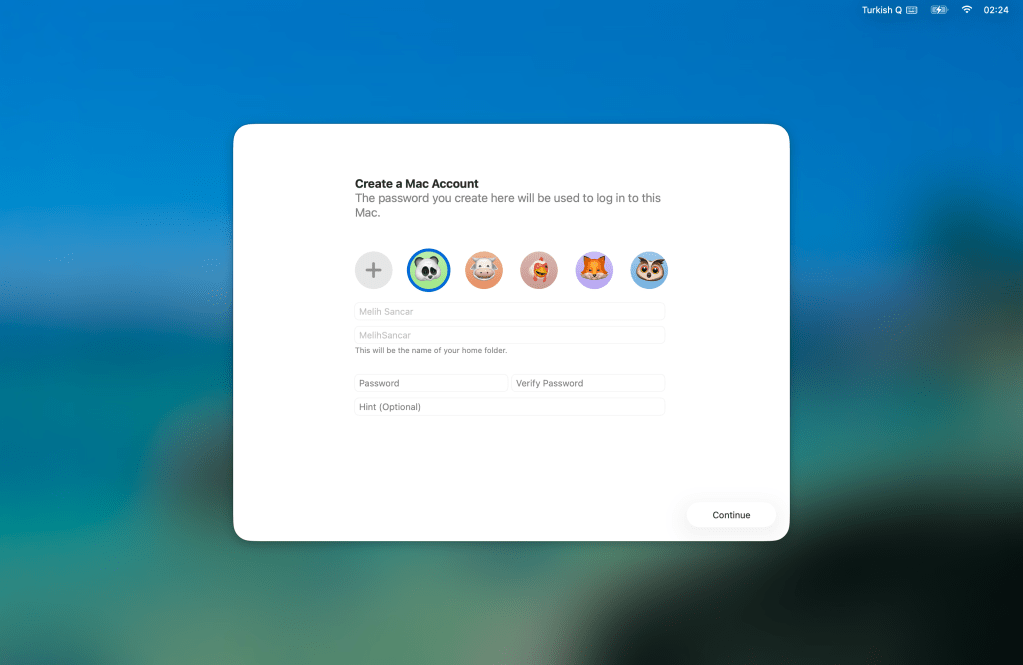

Daha önce Intune içinden Enrollment Profile ayarlarken seçilen Prefill Account Info özelliği sayesinde kullanıcının Sign-In ekranında girmiş olduğu kullanıcı adı bilgisi Create a Mac Account penceresinde kullanılır. Bu alanda sadece parola bölümünün doldurulması beklenir. Bu parola, bilgisayarda oluşturulan lokal hesabın poralısıdır.

Setup Assistant adımlarını tamamlayıp masaüstüne ulaştıktan sonraki süreç ise Device Enrollment işlemindeki registration işleminin oldukça benzeri. Kullanıcının karşısına Registration Required yazılı bir bildirim çıkar. Kullanıcı bu bildirime tıkladığında Single Sign-On for Mac isimli bir sayfa açılır. Önce lokal hesabının şifresini, sonra da Entra ID‘de tanımlı olan kullanıcı adı ve parolasını girdiğinde mevcut lokal kullanıcı, Entra ID‘deki kullanıcı bilgileri ile eşlenmiş olur. Kullanıcı Entra ID şifresini girdikten sonra MFA için Microsoft Authenticator ile de doğrulama yapılması gerekecektir. En son adımda eşlemenin yapılmış olduğuna dair bir bildirim daha yapılır.

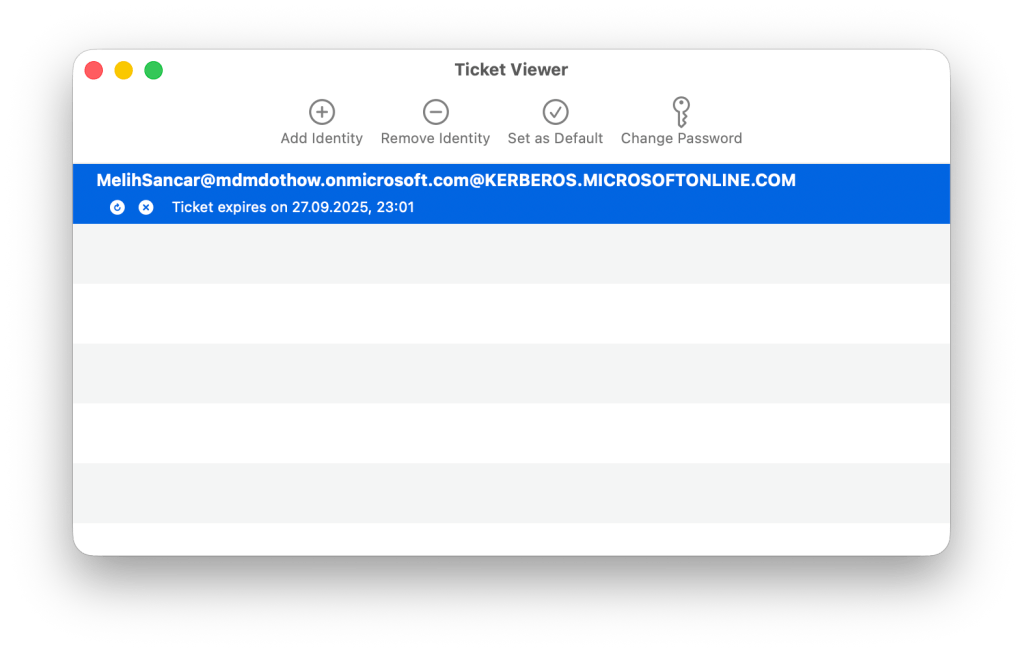

Registration işlemi tamamlandıktan sonra macOS’un Ticket Viewer uygulamasını açacak olursanız aktif olan Kerberos ticket‘ını görebilirsiniz. Ticket Viewer uygulamasına hızlıca bir Spotlight araması ile de ulaşabilirsiniz. Ama sistem içindeki adresi şöyle: Macintosh HD/System/Library/CoreServices/Applications/Ticket Viewer.app

macOS Tahoe’da ne yenilikler var?

Apple’ın WWDC 2025 etkinliğinde Haziran ayında duyurduğu gibi artık Platform SSO‘yu Setup Assistant’ta destekleyecek. Bu destek ile birlikte Platform SSO registration işlemini tamamlamak için masaüstüne gelen bir bildirime tıklayarak yukarıda yazdığım adımları geçmeye ihtiyacınız olmayacak. Registration işlemini de Setup Assistant‘ta tamamlayarak masaüstüne ulaşabileceksiniz.

WWDC 25 kapsamındaki What’s new in Apple device management and Identety sunumunu aşağıdan izleyebilirsiniz.

Son söz

Bu uzun makaleyi sonuna kadar okuduğunuz için gerçekten çok teşekkür ediyorum.

Yorum bırakın