Bir MDM / EMM çözümü ile bir cihaz filosunu yöneten bir admin, -eğer mümkünse- tüm yönettiği cihazların tek tip olmasını ister. Tabi bu istek, gerçek hayat senaryoları ile pek örtüşmez. Eğer yönetilen cihazlar kiosk cihazları değilse ve gerçek kişiler tarafından kullanılıyorsa, her kullanıcı kendi cihazını belirli seviyede kişiselleştirerek kullanacaktır. Bu da beraberinde çizgi dışına çıkarılmış cihazların olduğu bir cihaz filosunu getirir.

Bu tür durumlar karşısında kilit öneme sahip bazı fonksiyonların içinde bulunduğu bir tür uyumluluk politikası (Compliance policy) oluşturarak yönettiğimiz cihazların uyumluluk dışına çıktıkları durumda bazı aksiyonlar alabiliriz.

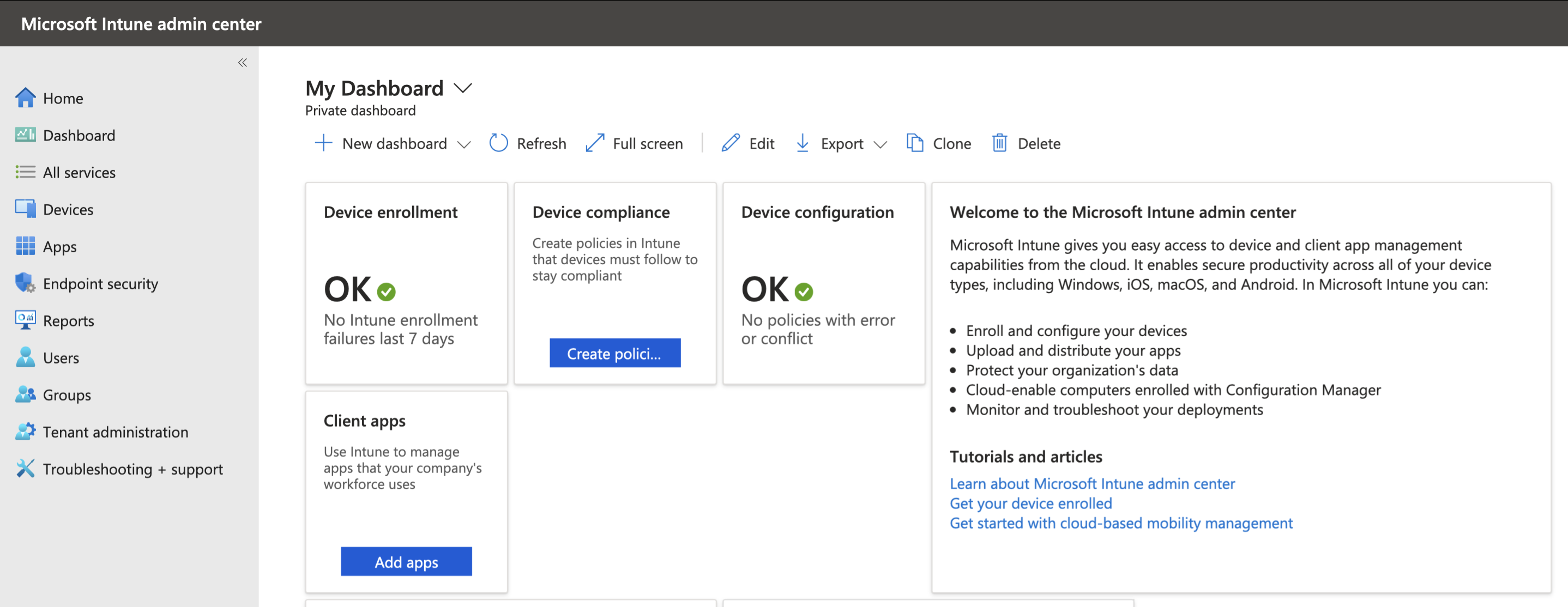

Microsoft Intune ile macOS cihazlar için bir Compliance Policy oluşturmak için önce Intune”da Dashboard alanında bulunan Device Compliance kutucuğundaki Create Policies butonuna tıklayarak ilk politikanızı oluşturabilirsiniz. Eğer herhangi bir nedenle Dashboard alanında Device Compliance isminde bir bölüm görmüyorsanız ilk Compliance Policy‘nizi oluşturmak için Devices > Manage Devices > Compliance adresine de gidebilirsiniz.

Compliance Polices bölümüne girdiğinizde yeni bir politika oluşturmak için + Create Policy butonuna tıklayarak başlayabilirsiniz.

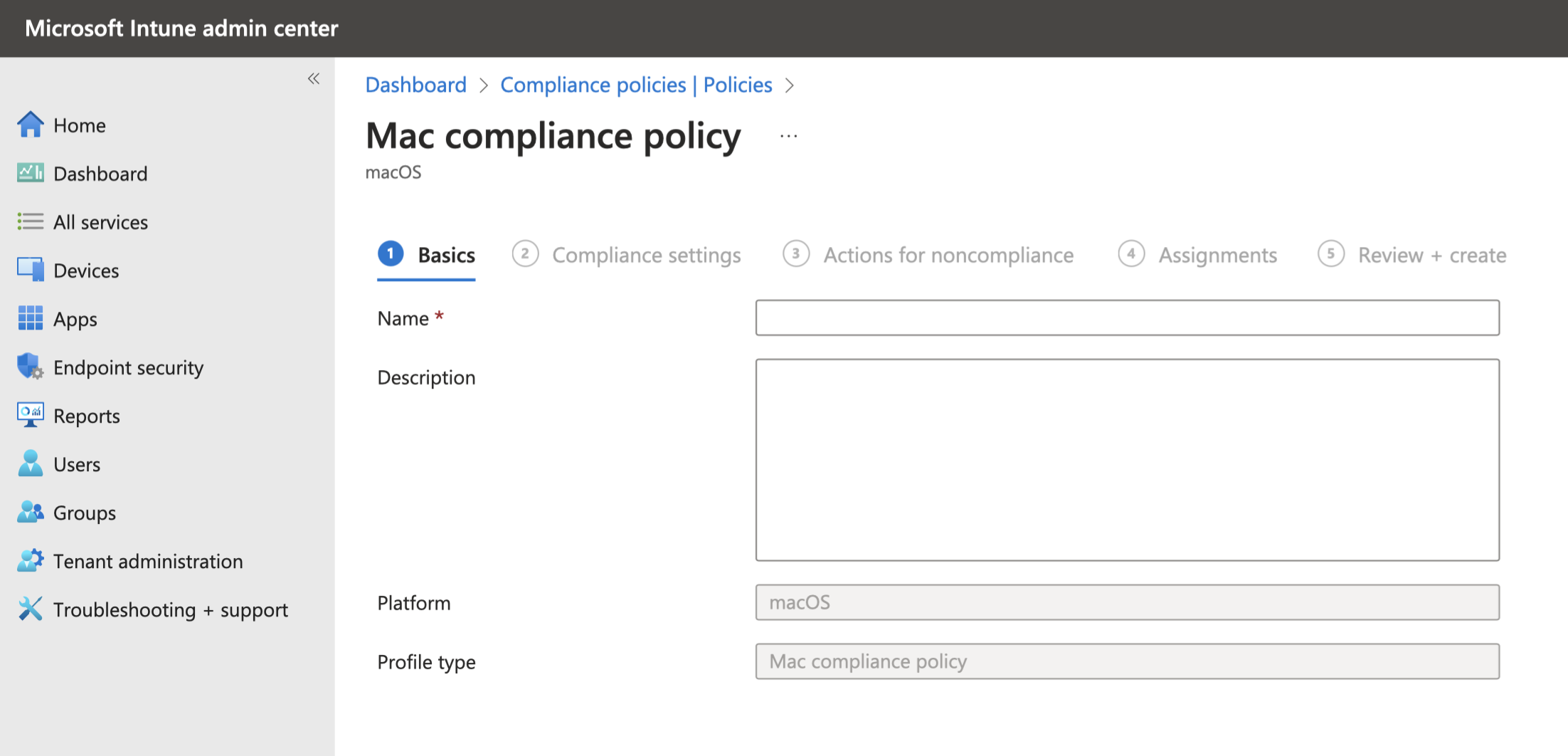

Sağ taraftan açılan yeni ekrandan yöneteceğiniz platformu seçebilirsiniz. Biz burada bir macOS Complience politikası oluşturacağımız için platform bölümünden macOS‘u seçiyoruz. Listedeki platformlar arasından Android Enterprise hariç hepsinde tek bir profil türü kullanılabildiği için Profile Type menüsünden herhangi bir seçim yapmamıza da gerek kalmıyor. Alttaki Create butonuna tıklayarak politikamızı oluşturabiliriz.

Create butonuna basmamız ile birlikte açılan sayfadan da görebileceğiniz gibi birkaç adımlık bir işlem sonrasında ilk Compliance Policy‘mizi oluşturabiliriz.

Basics bölümünden politikamıza bir isim vererek başlıyoruz. Description bölümünü doldurmanız zorunlu değil. Eğer isterseniz pas geçebilirsiniz. Ama burada küçük bir uyarıda bulunmak istiyorum. Intune içinde birden fazla Compliance Policy oluşturabilirsiniz. Hatta sadece macOS cihaz filonuz için bile birden fazla Compliance Policy kullanmanız gerekebilir. Örneğin bir grupta Filevault‘un açık olmasını, bir diğer grupta ise kapalı olmasını Compliance Policy içine dahil etmek isteyebilirsiniz. Böyle ayrıştırılmış senaryolar ile ilerlediğiniz durumlar için Description bölümüne yazacağınız iki satırlık bir açıklama, ileride size çok yardımcı olabilir.

İsimlendirmeyi yaptıktan sonra sayfanın en altından Next butonuna tıklayarak bir sonraki adıma geçebilirsiniz.

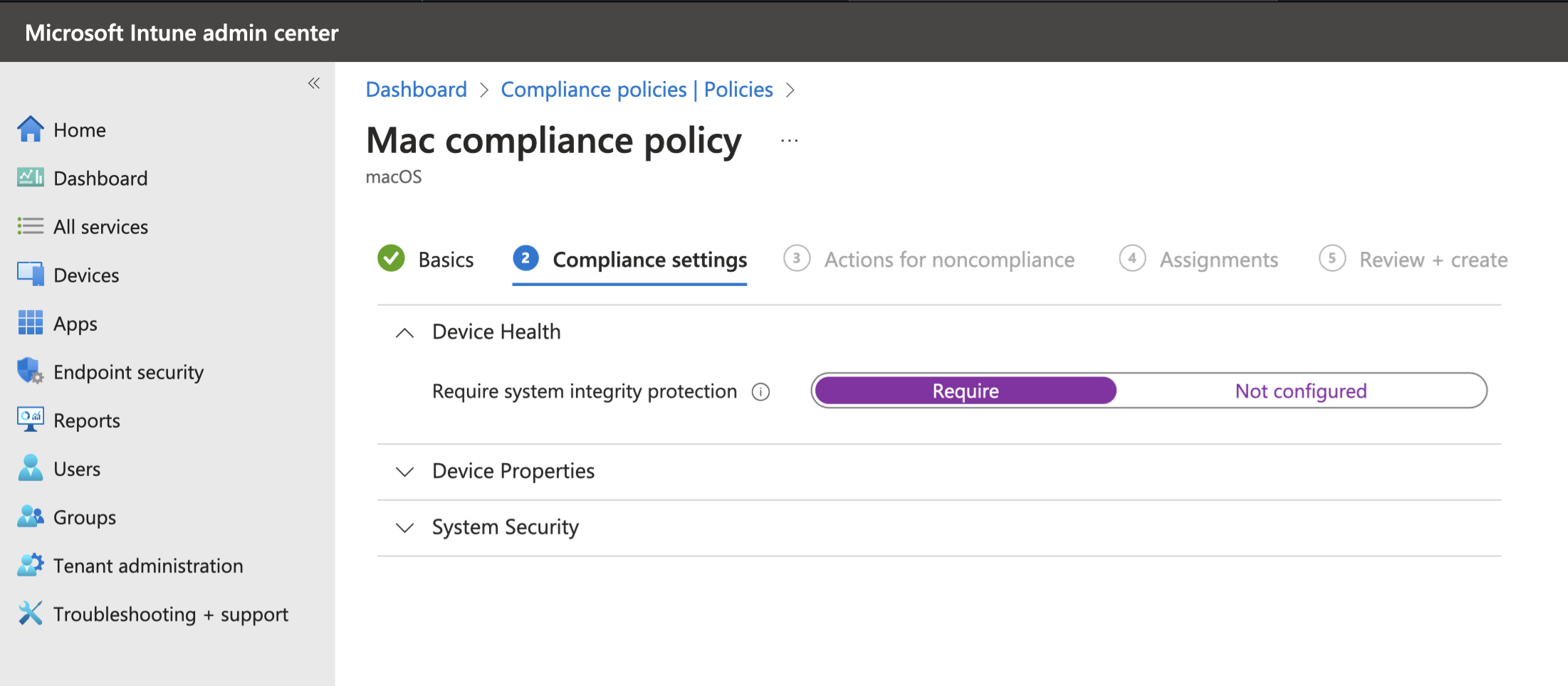

Compliance Settings

Uyumluluk kriterlerimizi belirleyeceğimiz alan olan Compliance Settings sayfası açıldığında 3 ana başlık görürsünüz.

• Device Health

• Device Properties

• System Security

Device Health başlığı altında bulunan tek seçenek SIP yani System Integration Protection ile ilgilidir. SIP başlı başına ayrı bir blog yazısının konusu ama kısaca ne işe yaradığını anlatalım. SIP, işletim sisteminin belirli klasörlerini çeşitli müdahalelere karşı koruyan bir macOS güvenlik özelliğidir. SIP açık durumda ise (ki standart olarak açık olarak gelir) Root yetkili kullanıcılar dahi bazı sistem alanlarına ulaşamazlar, müdahale edemezler.

SIP yukarıda da yazdığım gibi standart olarak açık gelir. Eğer kapatmak isterseniz Recovery Partition üzerinden Terminal‘i kullanarak kapatabilirsiniz.

Eğer kullanıcılarınızın Recovery Partition‘a erişmelerini engellediyseniz (Filevault, Recovery Lock veya Intel cihazlar için Firmware Password ile) o zaman SIP konusunda endişelenmenize gerek yoktur. Çünkü kullanıcılar kendi başlarına SIP‘i kapatamazlar.

Ama yine de SIP kullanımını Compliance Policy içine dahil etmek isterseniz anahtarı Require kısmına getirebilirsiniz.

Device Properties başlığı altından yönettiğiniz cihazların minimum ve maksimum macOS versiyonlarını ve Build Number‘larını belirleyebilirsiniz. Apple ekosistemine yabancı olanlar için işletim sistemi versiyonları ile ilgili küçük bir bilgi vereyim. Apple yeni bir işletim sistemi versiyonu yayınladığında son kullanıcıların bu versiyona geçişleri diğer işletim sistemlerine göre çok hızlı olur. Dolayısıyla Apple cihazlarını kullanan kullanıcılar genellikle birbirlerine yakın macOS versiyonlarında olurlar. Hatta bir IT yöneticisi olarak kullandığınız MDM üzerinden kullanıcıların yeni bir macOS versiyonuna geçmelerini engellemek isteseniz bile bunun için Apple’ın 90 günlük üst sınırı ile karşılaşırsınız. Apple kullanıcıları 91. günden itibaren sistem güncellemesi yapma hakkı tanıyacaktır.

Filonuzdaki cihazların sahip olabilecekleri minimum macOS versiyonunu ve maksimum macOS versiyonunu 13.0 ve 15.4 gibi versiyon numaralarını yazarak belirleyebilirsiniz. Bunu belirlemek için Mac filonuzda bulunan cihazların üretim yıllarını ve hangi işletim sistemlerini destekleyebileceklerini bilmek yararlı olacaktır. Hangi macOS versiyonunun hangi donanım ile uyumlu olduğuna ilişkin resmi listeyi takip etmek için https://support.apple.com/en-us/109033 adresini Bookmark’larınız arasına eklemenizi önerebilirim. Güncel macOS sürümü olan macOS Sequoia kabaca 2018 ve sonrasındaki donanımlar ile uyumludur.

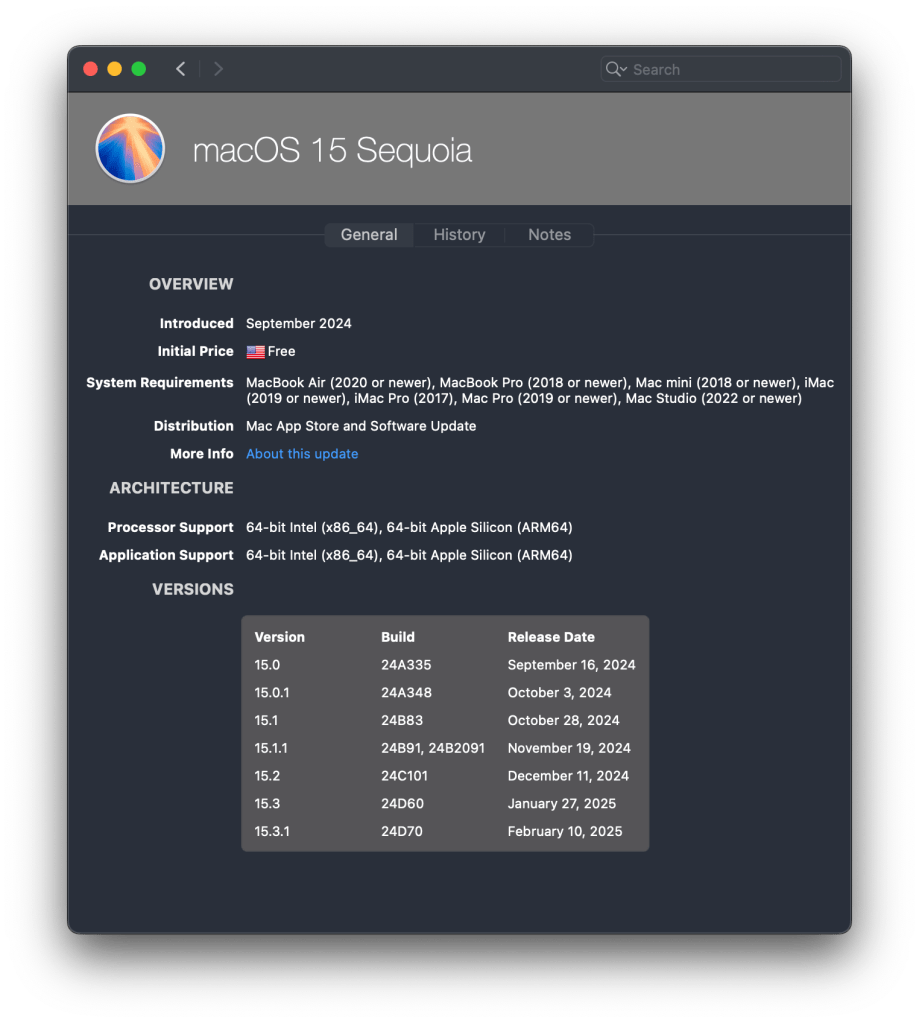

Eğer biraz daha spesifik bir ayrıştırma yapmak ve Build Number‘larını kullanmak isterseniz de macOS versiyonlarının Build numaralarının bulunduğu listeye ihtiyacınız olacak. Bunu kısa bir Google araması ile elde edebilirsiniz. Ama bu vesile ile Mac camiasının yıllardır gözbebeği olan yararlı bir araçtan bahsedeyim. MacTracker isimli küçük bir uygulama ile Apple’ın tarihinde ürettiği tüm donanım ve yazılımların tüm teknik bilgilerine ulaşabilirsiniz. Aşağıda MacTracker‘dan alınan macOS Sequoia versiyonlarının Build numaralarının listesi görünüyor. MacTracker‘ı Mac için bu adresten ve iPhone için bu adresten indirebilirsiniz.

Üçüncü bölüm olan System Security’de ise çeşitli güvenlik sıkılaştırması özelliklerini bulabilirsiniz. Buradaki ilk kategori temel parola gereksinimlerini belirleyebileceğiniz Password alanıdır.

Birçok cihaz yönetim sisteminde bulunan temel parola gereksinimlerini bu alanda da bulabilirsiniz. Parola uzunluğu, alfanümerik karakter bulunma zorunluluğu, parola geçerlilik süresi gibi… Eğer bir cihaz halihazırda System Security > Password başlığında belirlenmiş olan parola gereksinimlerinden farklı bir parolaya sahipse o durumda Intune tarafından Compliant yani uyumlu olarak sayılacaktır. Bir sonraki parola değişim zamanına kadar.

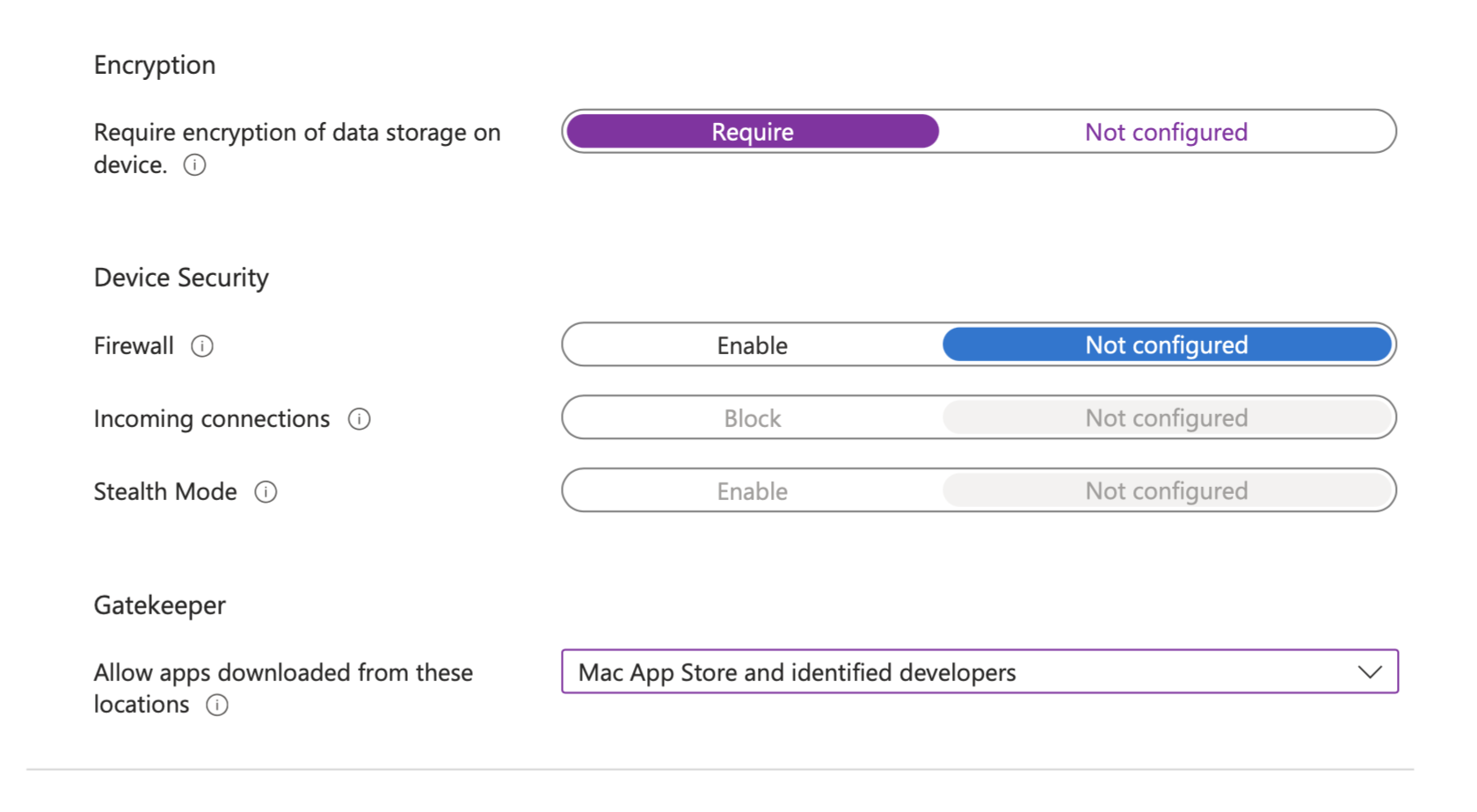

Encryption başlığı altında bulunan tek seçenek, cihazda Filevault tüm disk şifreleme bulunup bulunmadığı ile ilgilidir. Filevault işletim sisteminin birçok noktasını etkileyen bir güvenlik katmanı olduğu için kurumsal ortamlarda kullanılması önerilir. Bu bağlamda Filevault‘u Intune üzerinden yapılandırıp, Compliance Policy içine eklemenizi önerebilirim.

Bir sonraki başlık olan Device Security bölümünde cihaz içindeki Firewall özelliğine ilişkin çeşitli ayarlar bulunur. Firewall açık/kapalı, gelen bağlantı taleplerine onay verilsin/verilmesin ve Stealth modu açık olsun/olmasın gibi temel bazı ayarlar arasından seçim yapılabilir.

Yine bir best practice olarak Compliance Policies içindeki Firewall ayarlarını kapalı tutmanızı önerebilirim. Çünkü birçok kurumsal ortamda Firewall için 3. parti çözümler kullanılır ve uç noktada bulunan Firewall özellikleri devre dışı bırakılır. Bu nedenle Firewall ayarlarını macOS içinden yapmak gibi bir niyetiniz yoksa Firewall ayarlarını Compliance Policy içine dahil etmenizi önermem.

Bu alandaki son seçenek ise Gatekeeper bölümüdür. Gatekeeper, macOS‘a hangi kaynaklardan güvenli bir şekilde uygulama yüklenebileceğini belirleyen sistemin güvenlik özelliklerinden biridir. macOS‘ta System Settings uygulamasında Privacy & Security bölümünde bulunan Allow Applications From bölümü üzerinden o bilgisayara nereden uygulama yüklenebileceği belirlenebilir. O alanda seçilebilir 2 adet seçenek vardır:

• App Store

• App Store & Known Developers

Eğer App Store seçeneği seçili olursa o Mac’e sadece App Store‘dan yüklenen uygulamaların çalışması sağlanır. Gatekeeper ayarını App Store olarak ayarlarsanız bilgisayarınızda örneğin Google Chrome web tarayıcısını çalıştıramazsınız. Çünkü Google Chrome, App Store‘dan değil, Google’ın web sitesinden indirilebilir.

App Store & Known Developers seçeneği seçilirse Apple‘a kendini bir Developer olarak tanıtmış olan, Apple Developer Program‘a katılmış olan tüm geliştiricilerin uygulamaları o Mac’e yüklenebilir. Nereden indirilmiş olursa olsun.

Gatekeeper ayarı normal şartlarda MDM üzerinden yapılarak yönetilen bilgisayarlara gönderilebilir. Ve kullanıcılar bunu bypass edemezler. Intune’da bu işlem Devices > Manage Devices > Configuration > New Policy > Settings Catalog > System Policy Control üzerinden yapılabilir. Ancak eğer bir MDM yöneticisi bu ayarı kendi ayar setine dahil etmemiş ise o zaman kullanıcılar kendi bilgisayarlarındaki System Settings uygulamasında Privacy & Security bölümüne erişebilir ve seçimlerini kendileri yapabilirler. Hatta eğer sudo komutlarını kullanabilme yetkisine sahip bir Admin kullanıcı ise Gatekeeper‘ı bypass ederek o listeye üçüncü bir madde olarak Anywhere seçeneğini ekleyebilir.

Dolayısıyla kurumsal olarak karar verilmiş olan uygulama yükleme kaynağı ne ise bunu Intune içinden System Policy Control‘den belirlemek, aynı ayarı da Compliance Policy içinden tekrarlamak doğru bir kullanım olacaktır.

Actions for Noncompliance

Compliance Settings adımında tercihlerimizi belirledikten sonra Next butonuna tıklayarak bu kriterlere uymayan cihazlara ne gibi aksiyonlar alınacağına ilişkin tercihlerimizi belirleyebiliriz.

Bu alandan alınabilecek toplam 4 adet aksiyon bulunur:

Mark Device Noncompliant: Bu işlem otomatik olarak gerçekleşir ve herhangi bir cihaz belirlenen politikalar ile uyumlu değilse hemen Noncompliant (Uyumsuz) olarak işaretlenir. Devices > Compliance bölümünden cihazların uyumlu veya uyumsuz olma durumları görüntülenebilir.

Send email to enduser: Uyumsuz olarak işaretlenen bir bilgisayar ile ilgili bilgi, onu kullanan kullanıcıya email aracılığı ile verilebilir. Bu email’i hemen veya X gün sonra göndertebilirsiniz. Bu seçeneğin seçilmesi öncesinde Endpoint security > Device compliance > Notifications > Create notification bölümünden bildirim mesajını hazırlamış olmanız gerekmektedir.

Remotely lock the noncompliant device: Politikalar ile uyumsuz olan cihazı uzaktan kilitlemek için kullanılır. Cihaz kilitlenir ve kullanıcının ancak bir PIN kodu girerek cihazı yeniden aktive etmesi mümkündür. Bu işlem hemen veya X gün sonra uygulanabilir.

Add device to the retire list: Politikalar ile uyumsuz olan cihazı MDM’den çıkarmak ve MDM ile cihaza gönderilmiş olan tüm politikalar ve konfigürasyonları silmek için kullanılır. Bu işlem hemen veya X gün sonra uygulanabilir.

Assignments

Belirlenen Compliance Policy ayarlarının ve alınacak olan aksiyonların hangi kullanıcılara veya gruplara uygulanabileceği Assignments adımından belirlenebilir.

Bu alanda bulunan Included Groups bölümünden Compliance Policy‘den etkilenecek olan kullanıcı veya gruplar seçilebilir. Bu alanın altında bulunan Excluded Groups kısmından ise hariç tutulacak gruplar belirlenebilir. Örneğin “Compliance Policy, tüm kullanıcıları etkilesin ama İnsan Kaynakları grubu bundan hariç kalsın” diyebilirsiniz.

Review + Create

Son adımda şimdiye kadar yaptıklarınızın genel bir listesini görüp inceleyebilir ve Compliance Policy‘i oluşturabilirsiniz.

Yorum bırakın